Профессор Computer Science об угрозах безопасности, описанных Эдвардом Сноуденом

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

1939 22

Магнитометрия молекулярного разрешения

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

3249 35

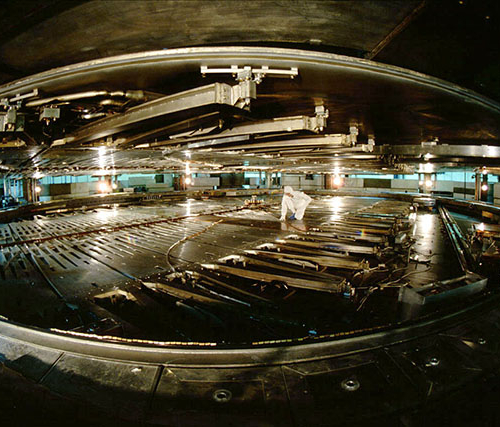

Возникновение радиоастрономии

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете

Добавить в закладки

Вы сможете увидеть эту публикацию в личном кабинете